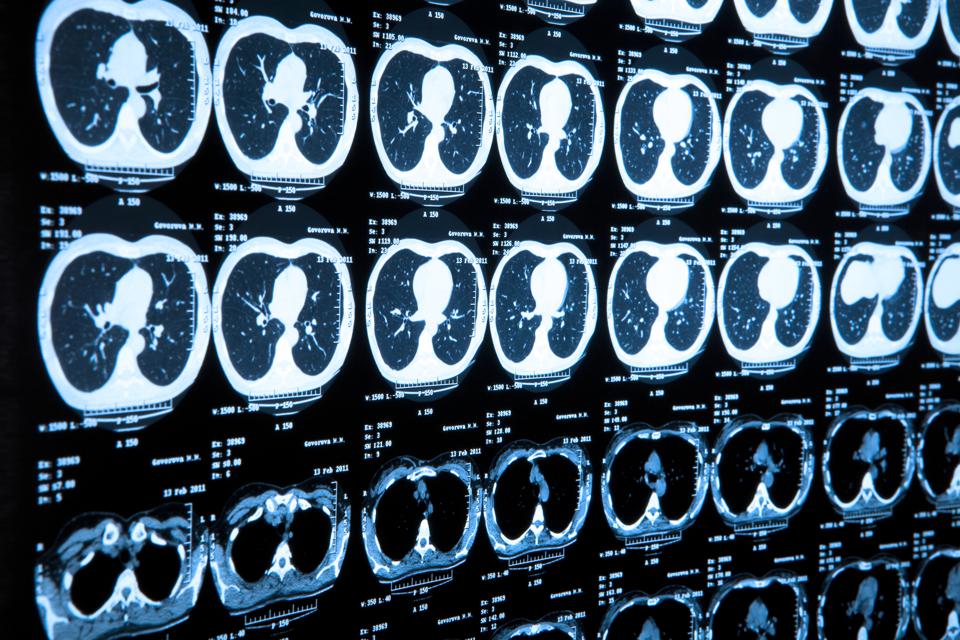

Se c’è una cosa a cui un paziente ospedaliero non vuole pensare mentre si prepara per una scansione medica è la possibilità che un cyberattaccante possa aver trovato un modo per manomettere a distanza le immagini diagnostiche, o addirittura aumentare silenziosamente i livelli di radiazioni usati per generarle .

La buona notizia è che nessuno è mai stato confermato di aver fatto una cosa del genere a uno scanner a raggi X per tomografia computerizzata (TC), che insieme alla MRI (risonanza magnetica) e ai sistemi ecografici costituiscono la spina dorsale della moderna diagnosi ospedaliera.

Ovviamente c’è un avvertimento: il momento in cui qualcuno ci prova deve avvicinarsi, lasciando i ricercatori alla ricerca di un modo affidabile per scongiurare possibilità preoccupanti.

Ora un team della famosa Università israeliana Ben-Gurion del Negev pensa di aver trovato una soluzione al problema della difesa dei dispositivi di imaging medico (MID) utilizzando un sistema di intelligenza artificiale addestrato con famiglie di algoritmi open source per monitorare i comandi inviati agli scanner CT per qualcosa che non sembra giusto.

In uno studio di proof of concept che dovrebbe essere pubblicato questo mese, questo divide la difesa dell’IA in uno strato privo di contesto (CF) che filtra per comandi ovviamente sospetti (un livello di radiazioni eccessivo, diciamo), e un più sofisticato sensibile al contesto ( CS) che confronta un comando apparentemente legittimo con il contesto medico in cui viene utilizzato (somministrare a un bambino una dose di radiazioni per adulti).

L’intelligenza artificiale, quindi, agisce come un gatekeeper della scatola nera tra lo scanner ei comandi che viene inviato, segnalando all’operatore umano tutto ciò che ritiene anomalo.

“Non interferiamo con niente. Monitoriamo solo il traffico “, ha detto il ricercatore Tom Mahler in un’intervista telefonica. “Quando il sistema rileva un problema avvisa il tecnico, che può decidere se approvare o rifiutare l’istruzione.”

No, mettere una persona di colore sul pannello non soddisfa la “diversità”

I ricercatori hanno testato il loro sistema di intelligenza artificiale utilizzando un vero scanner TC ospedaliero con l’accordo di un grande produttore senza nome, fornendo una miscela di 1.991 istruzioni anomale o fuori contesto relative a diversi tipi di scansione corporea.

L’utilizzo di entrambi gli approcci CF e CS ha portato a un rilevamento compreso tra l’82% e il 99% di istruzioni errate. “Questo dimostra che il concetto funziona”, afferma Mahler, che aggiunge che fornire all’IA un set di dati più ampio migliorerebbe ulteriormente questi risultati. “Sebbene abbiamo sviluppato questa soluzione per gli attacchi informatici, può anche rilevare errori umani”.

Ma è davvero necessaria una difesa così complessa?

Gli scanner CT sono costosi dispositivi a forma di ciambella situati in stanze schermate dalle radiazioni, che ricevono le istruzioni ei parametri di scansione da una workstation PC, che a seconda dell’età di uno scanner spesso esegue una versione precedente di Windows come XP o 7.

La vulnerabilità di questa configurazione è stata evidenziata durante l’attacco ransomware WannaCry del maggio 2017, che sebbene non fosse destinato a colpire i sistemi XP, ha causato molti crash. Alcune di queste si sono rivelate postazioni di lavoro CT, lasciando gli ospedali con una struttura di scansione non funzionante e una lunga ricostruzione per ottenere qualcosa coperto da normative onerose.

Ma la parte allarmante era semplicemente che i controller CT ospedalieri, e potenzialmente altri tipi di MID, potevano essere raggiunti da malware, qualcosa in precedenza visto come appena ipotetico.

Se i MID fossero stati l’obiettivo previsto, l’unica cosa che si frapponeva tra un utente malintenzionato e il primo attacco informatico Internet of Medical Devices (IoMT) al mondo sarebbe stato l’antivirus della workstation e la whitelist delle applicazioni consentite in esecuzione su un sistema operativo notoriamente soggetto a vulnerabilità del software.

Quando Mahler e i suoi colleghi ricercatori hanno esaminato più da vicino il problema in uno studio del 2018 , hanno concluso (PDF) che gli scanner CT potevano essere manomessi in molti modi, inclusa la modifica dei parametri di scansione e del comportamento meccanico, o semplicemente portarli offline in un attacco denial of service.

In un video del 2019, il team di Mahler ha mostrato che era persino possibile interferire con le immagini TC per confondere la diagnosi aggiungendo o rimuovendo tumori prima che fossero archiviati su un sistema di archiviazione e comunicazione delle immagini (PACS).

Secondo Mahler, “è solo una questione di tempo prima che qualcuno inizi a sfruttare questo nuovo tipo di attacco”, molto probabilmente come parte di estorsioni o ransomware volti a mettere offline una postazione di lavoro o danneggiare la reputazione di un ospedale i cui scanner CT sono interessati.

“Quando le persone non ricevono cure e l’ospedale viene incolpato, sarà una motivazione molto alta pagare solo il riscatto”.

In questo momento, il più grande ostacolo a un attacco è la sicurezza tramite oscurità, vale a dire che un utente malintenzionato dovrebbe conoscere una buona quantità di specifici modelli MID per mirare con successo a uno con qualcosa di più sofisticato del denial of service.

Poi ti viene in mente che se i ricercatori israeliani possono capire come dire a uno scanner di fare qualcosa di brutto, forse chiunque può farlo.