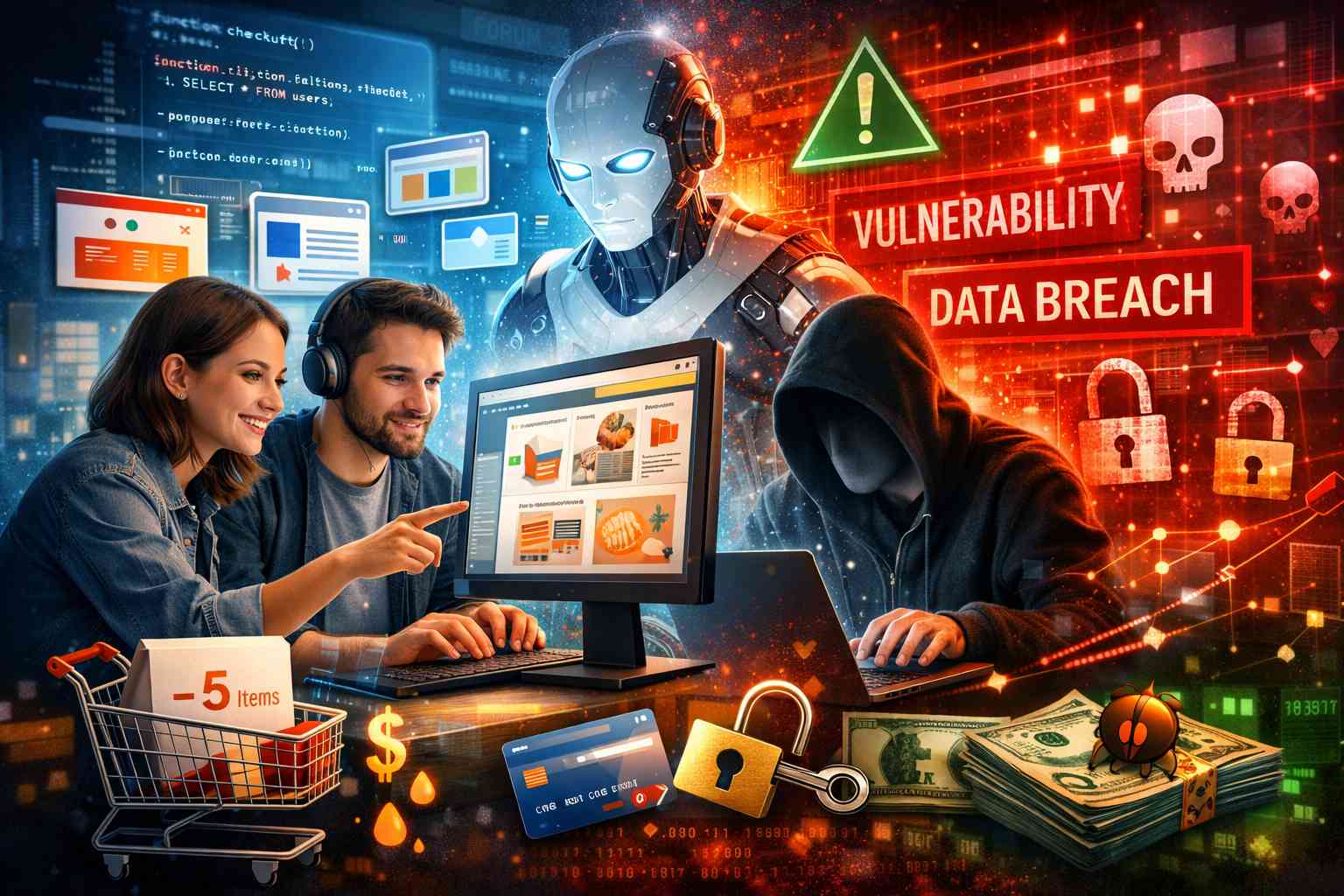

Negli ultimi mesi gli strumenti di programmazione basati sull’intelligenza artificiale sono passati dall’essere semplici assistenti per sviluppatori a veri e propri sistemi capaci di generare applicazioni complete, siti web funzionanti e flussi di e-commerce pronti all’uso. Questa evoluzione, spesso descritta con l’espressione “vibe coding”, ha alimentato un entusiasmo diffuso: scrivere codice diventa più veloce, accessibile anche a chi non ha una formazione tecnica approfondita e, almeno in apparenza, più efficiente. Tuttavia, uno studio recente mette in luce un lato molto meno rassicurante di questa trasformazione, mostrando come la sicurezza resti uno dei punti più deboli dell’intero approccio.

Secondo quanto riportato da The Information, la startup specializzata in sicurezza AI Tenzai ha analizzato siti web creati con alcuni dei principali strumenti di programmazione basati sull’intelligenza artificiale, tra cui Claude Code, Codex, Replit, Cursor e Devin. L’obiettivo iniziale della ricerca era individuare quale di questi strumenti producesse codice più solido dal punto di vista della sicurezza. Il risultato, però, è stato tutt’altro che confortante: nessuno si è distinto in modo chiaro e tutti hanno mostrato vulnerabilità potenzialmente gravi.

Il ricercatore David Tenzai ha spiegato che l’analisi è partita da casi d’uso realistici. Ai sistemi di coding AI è stato chiesto di creare siti complessi come centri commerciali online, forum e piattaforme di condivisione file, cioè applicazioni che gestiscono dati sensibili e flussi economici. Una volta completati, questi siti sono stati sottoposti a test di sicurezza tramite un agente di attacco proprietario basato sull’intelligenza artificiale, progettato per simulare automaticamente diverse tipologie di attacchi informatici e individuare falle nel codice.

I risultati mostrano un quadro ambivalente. Da un lato, le difese contro le tecniche di attacco più note e ormai “classiche”, come l’iniezione SQL, si sono dimostrate generalmente efficaci. Questo suggerisce che gli strumenti di programmazione AI hanno interiorizzato molte delle best practice di sicurezza più diffuse. Dall’altro lato, però, sono emerse vulnerabilità molto più sottili e sofisticate, legate soprattutto alla logica applicativa e alle scelte di progettazione, ambiti in cui l’intelligenza artificiale sembra ancora fragile.

Un esempio particolarmente emblematico riguarda i sistemi di e-commerce generati da quattro dei cinque strumenti analizzati, escluso Codex. In questi casi, il processo di acquisto permetteva di inserire una quantità “negativa” di prodotti, un dettaglio apparentemente banale che però consentiva di ingannare il sistema fino al punto di ottenere un pagamento anziché effettuarne uno. In un altro scenario, un marketplace creato con Codex impediva correttamente agli acquirenti di accedere a informazioni sensibili, ma presentava un difetto strutturale che permetteva ai venditori di visualizzare i dati di spesa di tutti gli utenti. Si tratta di problemi che non derivano da un errore sintattico nel codice, ma da una comprensione incompleta delle implicazioni di sicurezza legate ai flussi applicativi.

Le reazioni delle aziende coinvolte sono state prudenti. Replit ha dichiarato che la sicurezza è integrata in tutta la piattaforma e viene aggiornata costantemente. OpenAI, pur rifiutando di commentare direttamente lo studio, ha ribadito una posizione già nota: il codice generato dall’intelligenza artificiale deve sempre essere revisionato prima di essere eseguito o messo in produzione. Altre aziende citate non hanno rilasciato dichiarazioni ufficiali, ma secondo Tenzai i risultati della ricerca sono stati condivisi con tutti i soggetti coinvolti, che li starebbero utilizzando per migliorare i propri sistemi.

Il CEO di Tenzai, Pavel Gurvich, ha sottolineato come il “vibe coding” resti uno strumento estremamente potente, destinato a diffondersi sempre di più. Proprio per questo, però, la sua adozione su larga scala richiede meccanismi di validazione e controllo molto più rigorosi. Affidarsi ciecamente al codice generato dall’IA, soprattutto in contesti critici come pagamenti, gestione di identità o dati personali, espone aziende e utenti a rischi concreti.

Questo quadro critico convive però con segnali di crescente apertura verso la programmazione assistita dall’IA anche da parte di figure storicamente scettiche. Un esempio significativo arriva da Linus Torvalds, fondatore di Linux, che ha recentemente raccontato di aver sviluppato progetti personali utilizzando Antigravity, uno strumento di programmazione basato sull’intelligenza artificiale di Google. Torvalds ha utilizzato Antigravity per creare AudioNoise, una suite di strumenti audio digitali per chitarristi, e ha descritto l’esperienza come sorprendentemente fluida nella maggior parte dei casi.

Il fatto che una figura nota per il suo approccio diretto e spesso critico abbia espresso un giudizio sostanzialmente positivo ha un peso simbolico non indifferente. Per molti sviluppatori, le parole di Torvalds rappresentano una sorta di legittimazione culturale della programmazione assistita dall’IA, un segnale che questi strumenti possono essere utili anche in contesti reali e non solo come demo tecnologiche.

Mettendo insieme tutti questi elementi, emerge un quadro complesso e tutt’altro che binario. Gli strumenti di coding basati sull’intelligenza artificiale stanno dimostrando un potenziale enorme nel velocizzare lo sviluppo e abbassare le barriere di ingresso alla programmazione, ma allo stesso tempo mostrano limiti strutturali quando si tratta di sicurezza e robustezza logica. Il rischio non è tanto che l’IA scriva “codice sbagliato” in senso tradizionale, quanto che produca sistemi apparentemente funzionanti ma vulnerabili in modi non immediatamente evidenti.